Netzwerkmodelle und -protokolle

Ideen: M. Bundy, M. Metz, M. Müller, A. Grella, A. Grupp, Elektronikschule Tettnang.

Auf Basis des 7-Schichten-OSI-Modells (engl. Open Systems Interconnection) und des TCP/IP-Modells wird die Funktionsweise des Netzwerks erklärt. Dabei ist es egal ob es um den Aufruf einer Internetseite geht, eine Email versandt wird oder über WhatsApp telefoniert wird. Alles funktioniert nach dem gleichen Protokoll. Durch die Struktur des Modells können wir so komplexe Vorgänge leichter verstehen.

Übertragung von Daten

Zu jeder Übertragung gehört ein Sender: egal ob Feuer, Laser (optisch) oder Antenne (elektromagnetisch). Auf einer Übertragungsstrecke (Luft, Glasfaser, Kabel) werden die Daten zu einem Empfänger übertragen.

Es gibt drei Übertragungsarten: Unicast (1 Ziel), Multicast (mehrere Ziele) und Broadcast (alle Endgeräte als Ziel).

Mit der Segmentierung zerteilt man eine Nachricht in mehrere Segmente um die Datenpaketgröße zu begrenzen. Am Ende der Übertragung werden diese wieder zusammengesetzt. Bei hohem Datenaufkommen wird Multiplexing eingesetzt. Dazu werden Segmente unterschiedlicher Nachrichten abwechselnd auf eine Leitung gespielt und am Ende wieder auseinandergenommen.

Damit die Datenübertragung fehlerfrei funktioniert werden in Protokollen die Regeln hierfür festgeschrieben.

Das OSI-Modell

Das OSI-Modell (engl. Open Systems Interconection) wird in 7 Schichten (engl. layer) aufgeteilt. Im Gegensatz dazu steht das TCP/IP-Modell (engl: Transmission Control Protocol/Internet Protocol) mit 4 Schichten. Mit Hilfe der Modellstruktur wird bspw. der Aufruf einer Internetseite erklärt. Merkhilfe: "Please Do Not Throw Salami Pizza Away". Außerdem gibt es noch das Layer 8-Problem, der Anwender.

| OSI Layer | Paketname, Aufgabe, Hardware, Protokoll | TCP/IP Layer |

|---|---|---|

| 7 Application (Anwendung) | Data Benutzerschnittstelle Protokolle: HTTP, HTTPS, FTP, SSH, SMTP, IMAP, DNS, DHCP |

4 Application |

| 6 Presentation (Darstellung) | Dateiformate, Kompression, Verschlüsselung | |

| 5 Session (Sitzung) | Login, Passwörter, Auf- und Abbau von Sitzungen | |

| 4 Transport (Transport) | Segment Segmentierung, Zuverlässigkeit, Flußkontrolle, Portzuweisung des Datenstroms zur jeweiligen Anwendung Protokolle: TCP, UDP |

3 Transport |

| 3 Network (Vermittlung) | Packet logische Adressierung mit IP-Adresse, routing Hardware: Router Protokolle: IPv4, ICMPv4, IPv6, ICMPv6 |

2 Internet |

| 2 Data Link (Sicherung) | Frame physikalische Adressierung mit MAC-Adresse Hardware: NIC, Switch Protokolle: ARP, Ethernet/ WLAN |

1 Network Access |

| 1 Physical (Bitübertragung) | Bits physikalische Übertragung von Bits Hardware: Kabel, Stecker, Antennen, Hub |

Die Protokolle

Wie Benimmregeln - die Etikette in der Gesellschaft, unterliegt der Datenfluss im Netz bestimmten Kommunikationsregeln - den Protokollen.

In Protokollen werden bspw. Verschlüsselungsarten (encoding) vorgeschrieben, Nachrichtenformat (formatting) und Kapselung (encapsulation) festgelegt.

Bei den hier aufgelisteten Netzwerkprotokollen hat sich das TCP/IP-Modell durchgesetzt.

| Port | Protokoll | Bedeutung |

|---|---|---|

| 80 | HTTP | Hypertext Transfer Protocol: Web (TCP) |

| 443 | HTTPS | Hypertext Transfer Protocol über SSL/TLS: Web (TCP) |

| 20, 21 | FTP | File Transfer Protocol: File Transfer (21 Verbindungsaufbau) (TCP, UDP) |

| 22 | SSH | Secure Shell: verschlüsselte Fernwartung (TCP, UDP) |

| 25, 465 | SMTP | Simple Mail Transfer Protocol: Senden von Emails (465 verschlüsselt) (TCP) |

| 110, 995 | POP3 | Post Office Protocol: Emails empfangen (995 verschlüsselt) (TCP) |

| 143, 993 | IMAP | Internet Message Access Protocol: Emails empfangen (mehrere Clients) (993 verschlüsselt) (TCP, UDP) |

| 53 | DNS | Domain Name System: Zuordnung der IP-Adresse (TCP, UDP) |

| 67/68, 546/547 | DHCP | Dynamic

Host Configuration Protocol:

IP-Konfiguration: IP-Adresse vergeben, Subnetzmaske, default gateway (67/68 IPv4 server/client, 546/547 IPv6 server/client) (UDP) |

| TCP | Transmission Control Protocol: mit Handshake | |

| UDP | User Datagram Protocol: ohne Handshake | |

| IPv4 | Internet Protocol Version 4 | |

| ICMPv4 | Internet Control Message Protocol Version 4 | |

| ARP | Address Resolution Protocol: Auflösung der MAC-Adressen |

Encapsulation - De-encapsulation

Die Anwenderdaten werden versandfertig gemacht. Dazu zerlegt man diese zuerst in feste Größen und kapselt (Encapsulation) sie in einzelne Segmente. Dann kapselt man diese in einem Packet mit IP-Adresse und abschließend in einem Frame mit MAC-Adresse. Dann werden die einzelnen Bits auf die Reise geschickt. Beim Empfänger werden die Daten in umgedrehter Reihenfolge entkapselt (De-encapsulation).

Anwendungsdaten - Layer 5-7

Das sind die eigentlich zu übertragenden Daten von unterschiedlichen Anwendungen: Web, Email, Dateien, Social Media, VoIP-Telefonie ...

Segment - Layer 4

Die Anwendungsdaten werden zerlegt ✂ und in einem Segment gekapselt.

Packet - Layer 3

Das Segment wird in einem Packet gekapselt.

Frame - Layer 2

Das Packet wird in einem Frame gekapselt und geht auf die Reise.

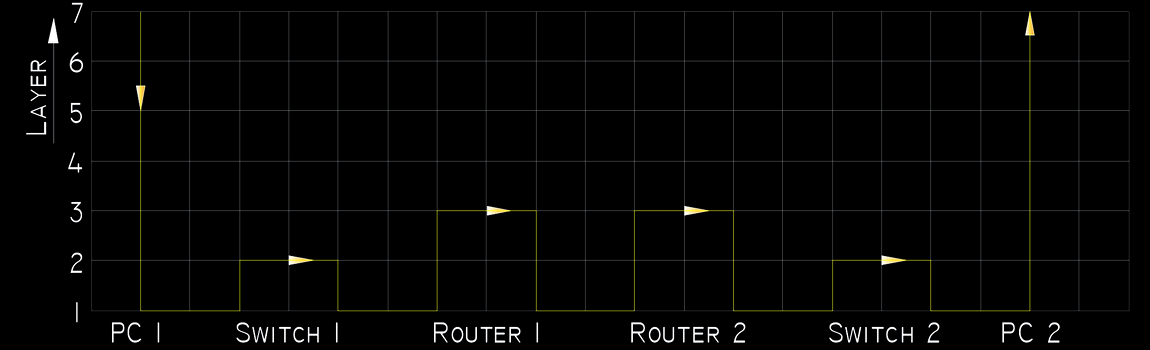

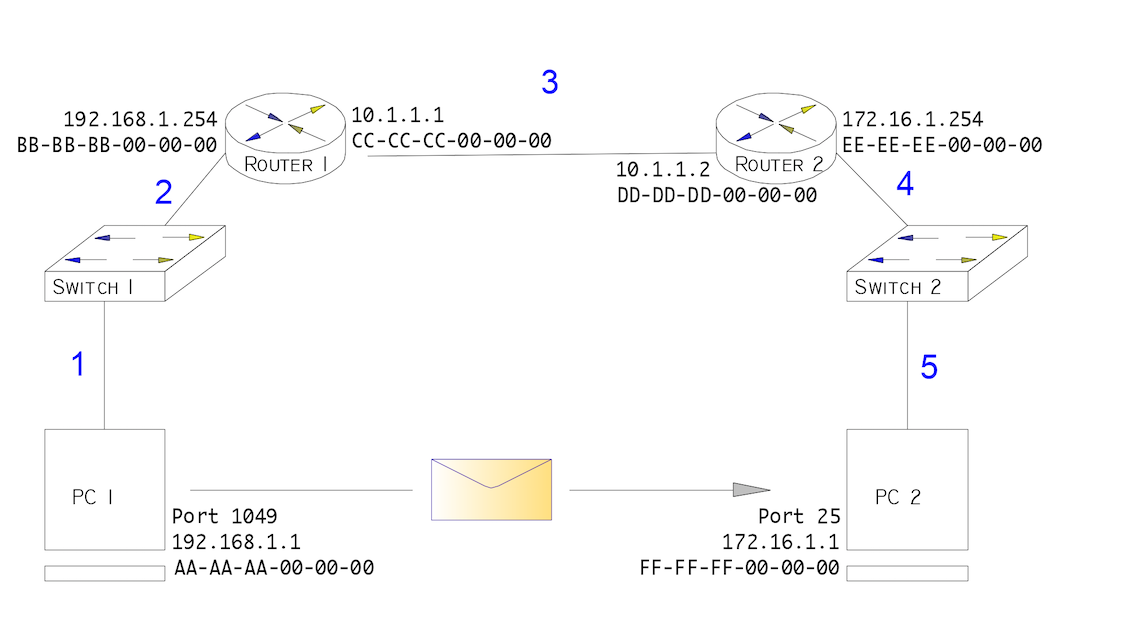

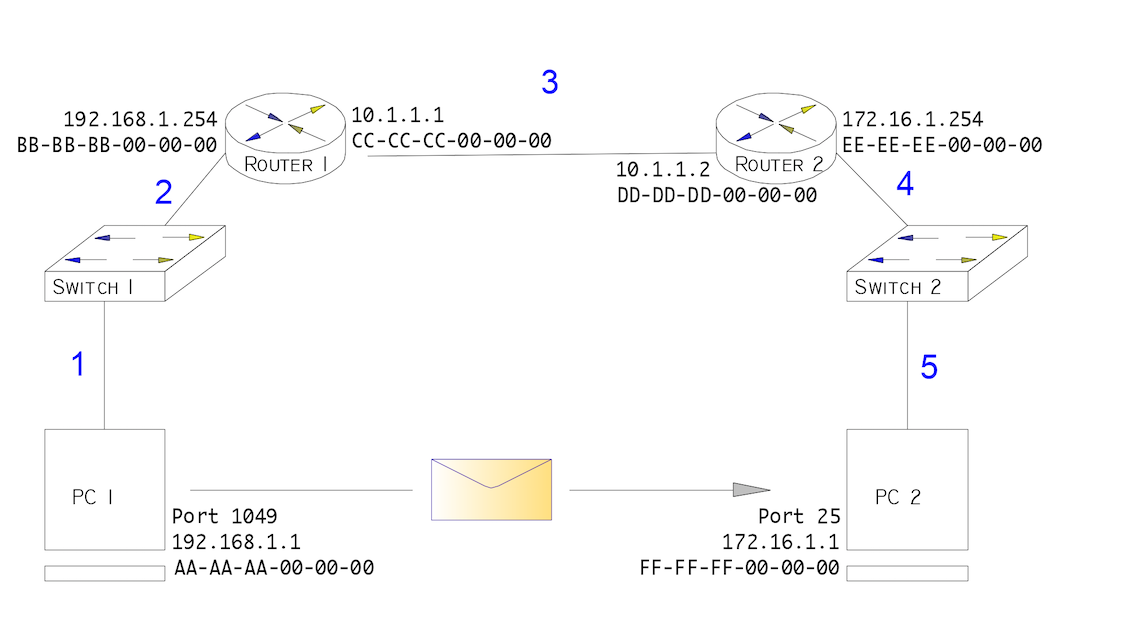

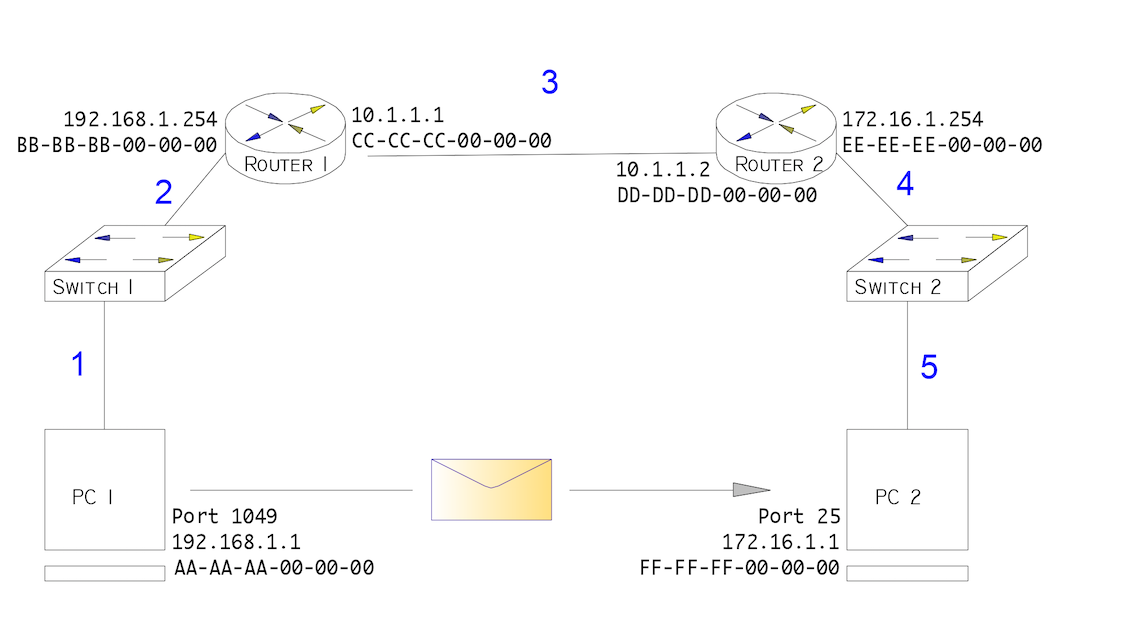

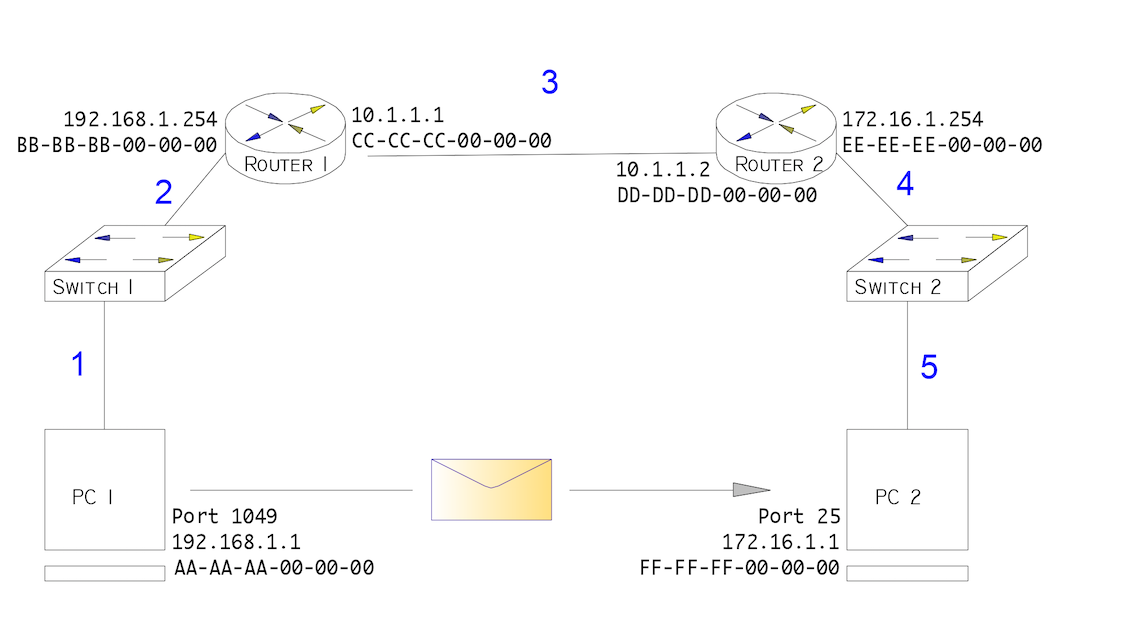

Der Datenfluss im Netzwerk

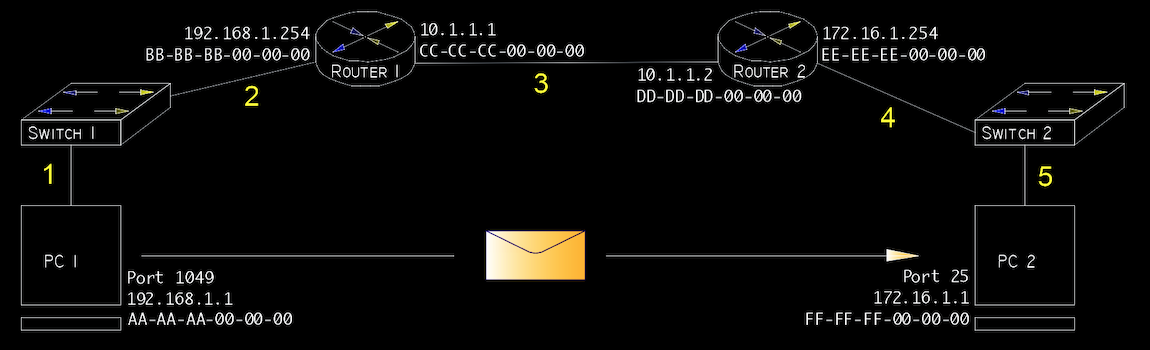

| Nr. | Quell-MAC | Ziel-MAC | Quell-IP | Ziel-IP |

|---|---|---|---|---|

| 1 | AA-AA-AA-00-00-00 | BB-BB-BB-00-00-00 | 192.168.1.1 | 172.16.1.1 |

| 2 | AA-AA-AA-00-00-00 | BB-BB-BB-00-00-00 | 192.168.1.1 | 172.16.1.1 |

| 3 | CC-CC-CC-00-00-00 | DD-DD-DD-00-00-00 | 192.168.1.1 | 172.16.1.1 |

| 4 | EE-EE-EE-00-00-00 | FF-FF-FF-00-00-00 | 192.168.1.1 | 172.16.1.1 |

| 5 | EE-EE-EE-00-00-00 | FF-FF-FF-00-00-00 | 192.168.1.1 | 172.16.1.1 |

Quell- und Ziel-IP-Adressen bleiben von Start bis Ziel normalerweise identisch. Die MAC-Adressen ändern sich. Diese werden wenn nicht bekannt über einen ARP-Request (ARP-Protokoll) herausgefunden und in einer ARP-Tabelle abgespeichert.

Geht eine Nachricht über mehrere Router wird dort in IP-Tabellen jeweils nach der nächsten MAC-Adresse geschaut. So ändert sich die MAC-Adresse in jedem LAN-Abschnitt.

Auf dem Rückweg vertauschen sich die Ziel- und Quell-Adressen. Den gesamten Weg kann man in einem Geräte-Layer-Diagramm darstellen.

Übung 1 Welche Aussage ist wahr?

Wähle die korrekten Aussagen aus.

Welcher Schichtname ist im OSI- und TCP/IP-Modell identisch?

Wähle eine Antwort.

- Internet

- Subnet

- Transport

- Pyhsical

Nenne das Datenpaket im Network- und Data Link-Layer.

Wähle zwei Antworten.

- Bits

- Packet

- Frame

- Segment

Nenne die beiden Protokolle die in der Transportschicht verwendet werden.

Wähle zwei Antworten.

- HTTP

- FTP

- UDP

- TCP

Ordne die korrekte Portnummer dem HTTP-Protokoll zu.

Wähle eine Antwort.

- 20

- 80

- 53

- 67

PC1 sendet eine Email an PC2. Welche Ziel-MAC-Adresse steht im Abschnitt 2 zwischen Switch1 und Router1?

Wähle eine Antwort.

- BB-BB-BB-00-00-00

- FF-FF-FF-FF-FF-FF

- FF-FF-FF-00-00-00

- CC-CC-CC-00-00-00

PC1 sendet eine Email an PC2. Welche Ziel-IP-Adresse steht im Abschnitt 4 zwischen Router2 und Switch2?

Wähle eine Antwort.

- 192.168.1.254

- 10.1.1.2

- 192.168.1.1

- 172.16.1.1

PC1 sendet eine Email an PC2. Welche Zieladresse steht im Abschnitt 1 zwischen PC1 und Switch1 im Frame?

Wähle eine Antwort.

- 192.168.1.254

- 25

- 172.16.1.1

- BB-BB-BB-00-00-00

PC1 sendet eine Email an PC2. Welche Quell-Adresse steht im Abschnitt 4 zwischen Router2 und Switch2 im Packet?

Wähle eine Antwort.

- 192.168.1.254

- 10.1.1.2

- 192.168.1.1

- 172.16.1.1

Datenfluss im Netzwerk

In diesem Video wird der Datenfluss im Netzwerk erklärt.

Wortliste und Satzbausteine

| das OSI-Modell, -e | Das Open Systems Interconection Modell besitzt 7 Schichten, mit deren Hilfe der Datenfluss im Netz erklärt wird. |

| das TCP-IP-Modell, -e | Transmission Control Protocol/Internet Protocol. Netzwerk-Modell mit 4 Schichten. |

| die Encapsulation, - | Die Anwenderdaten werden versandfertig gemacht. Dazu zerlegt man diese zuerst in einzelne Segmente, kapselt diese dann in einem Packet mit IP-Adresse und abschließend in einem Frame mit MAC-Adresse. |

| die De-encapsulation, - | gleicher Prozess wie Encapsulation, nur in umgekehrter Reihenfolge |

| das Protokoll, -e | legt die Art der Nachricht fest und wird mit der Portnummer angegeben |

| der Router, ~ | leitet Nachrichten mit Hilfe der IP-Adresse weiter |

| die Firewall, - | Software die ankommende Nachrichten nach Portnummer filtert und ggf. löscht |

| broadcast | eine Übertragungsart, bei der alle Endgeräte adressiert werden |